|

WINDOWS VISTA

(Desativando

as janelas de confirmação pentelhas do windows vista)

Aprenda a

desligar aquela pentelhação do windows vista que não

deixa você nem respirar sem dar um "ok" na janelinha

chata.

O UAC,parece-me uma das medidas

mais significativas do Vista em

termos de segurança, logo será

ou não o seu calcanhar de

aquiles.

Download do Programa:

Tweak UAC [84.30KB]

(Freeware)

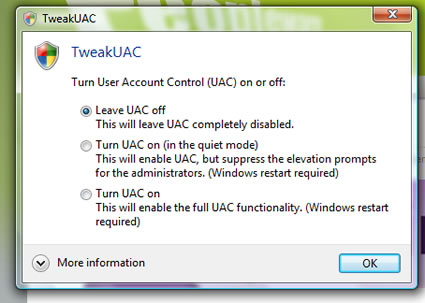

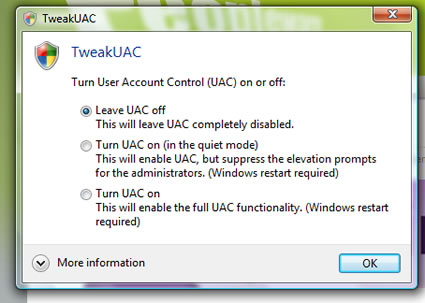

Seguindo este software podemos

configurar o

Controle de Contas do

Utilizador em 3 distintos modos;

Turn UAC off Now

Opção radical que desliga

imediatamente o UAC, fará com

que o Vista funcione em termos

de permissões tal como

conhecemos no XP, o utilizador é

administrador e gere sem

limitações as questões se

segurança.

Switch UAC to the quiet mode

Esta será a opção de equilibrio.

Activando o modo silencioso não

estará a desligar o UAC, neste

estado o UAC apenas não dispara

constantemente os avisos de

segurança, este diferenciará

acções de instalação. Depois de

experimentar continuo a achar

que podemos desligar os avisos,

o Windows voltará a lembrar que

o serviço está “intermitente”.

Turn UAC on

Esta opção volta a colocar o

sistema de protecção no modo

activado, conferindo ao Windows

a protecção de administrador.

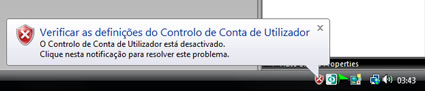

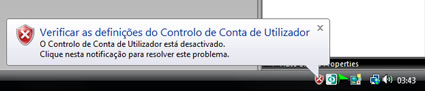

Note que ser desligar por

completo o UAC Turn UAC off Now

ou o colocar em modo silêncio

Switch UAC to the quiet mode

este apresentará constantemente

a mensagem de aviso de

verificação das definições do

Controle de conta de utilizador.

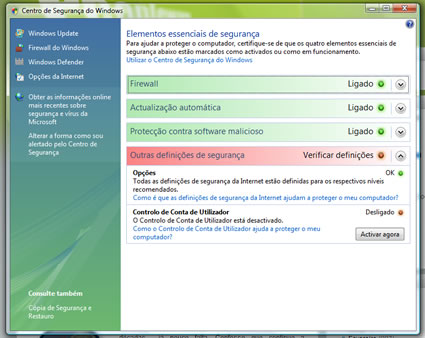

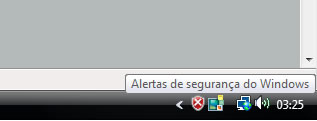

Para desligar os avisos,dê um

duplo clique por cima no ícones

de aviso, esse ícone vermelho na

barra de tarefas e estaremos

agora com a janela do Dentro de

Segurança aberta. Reparem no

lado esquerdo da janela para a

opção “Alterar a forma como sou

alertado pelo centro de

segurança.

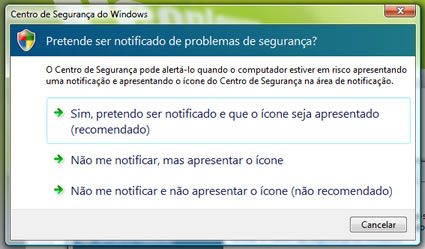

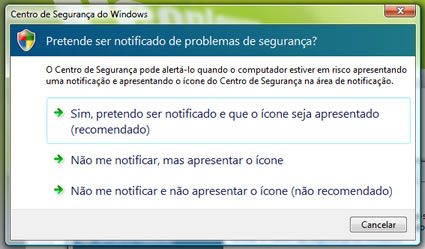

Um clique nessa opção e abre-se

uma nova janela com várias

opções:

Você poderá desligar por

completo os avisos, ou deixando

o ícone de aviso na barra

somente para lembrar, sem

aparecer os balões

informativos.

Se escolhermos a opção “ Não

notificar e não apresentar o

ícone” estes avisos jamais o

incomodarão!

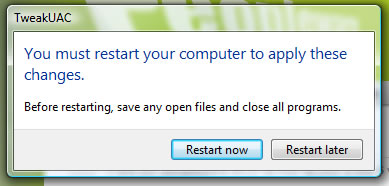

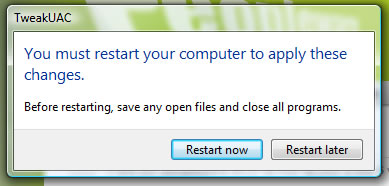

Não se esqueça que depois de

cada alteração no modo UAC o

Windows pedirá para reiniciar,

carregando assim as suas

alterações de

configuração de segurança.

Se tivesse já alterado este

padrão de actuação do UAC nos

serviços, de forma manual, esta

aplicação e consecutivas

alterações sobrepõem as

anteriores modificações nos

serviços do Windows, como

mostrado nas imagens.

gg

Entendendo o

UAC do Windows Vista

Artigos

O Windows

Vista possui um sistema especial de controle de contas

dos usuários, diferente de tudo o que existia nas

versões anteriores do Windows. Todos os programas são

executados por padrão com uma conta limitada, mesmo

quando rodados com conta de administrador. Para

efetivamente rodar um programa com direitos de

administrador, é necessário aprovar conscientemente

isso.

Marcos Elias Picão

23/10/2007

O Windows

Vista possui um sistema especial de controle de contas

dos usuários, diferente de tudo o que existia nas

versões anteriores do Windows. Todos os programas são

executados por padrão com uma conta limitada, mesmo

quando rodados com conta de administrador. Para

efetivamente rodar um programa com direitos de

administrador, é necessário aprovar conscientemente

isso.

Um sério

problema (não necessariamente “do” Windows) existente há

muito tempo, a principal falha que permite que vírus,

spywares e malwares em geral sejam instalados no

Windows, foi reduzido – para muitos, emilinado – nessa

nova versão do Windows. Antes de começarmos, é bom saber

brevemente sobre as contas de usuários.

O Windows NT

e seus sucessores, como o 2000, XP, 2003 e o Vista,

baseiam-se no conceito de contas de usuário. Para cada

conta são atribuídos direitos sobre o que podem e o que

não podem fazer no sistema. Há basicamente dois tipos de

contas “essenciais”: administrador e usuário. As

preferências do computador (cores da tela, programas no

menu, papel de parede, etc.) são separadas para cada

usuário. Os usuários comuns, também chamados de usuários

restritos ou limitados, só podem alterar os seus

próprios arquivos e configurações (essa configuração

pode variar dependendo de outras opções, mas é a base

padrão). Eles não podem instalar programas que afetam

todo o sistema, nem alterar configurações que são

válidas para todos os usuários, como algumas

configurações do painel de controle do Windows, de

firewall, anti-vírus, nem alterar arquivos nas pastas do

sistema ou instalar boa parte dos dispositivos de

hardware – o que envolve a escrita de dados dentro da

pasta do sistema. Os programas executados por usuários

limitados seguem com seus mesmos bloqueios. Já os

administradores têm acesso completo ao computador,

podendo instalar e alterar qualquer coisa, em qualquer

pasta. Isso é usado em muitos sistemas operacionais,

como no Linux também, mas não existia tal controle no

Windows 95, 98 nem no Me.

Devido o uso

doméstico e a construção de muitos programas, que foram

feitos (ou tiveram suas primeiras versões) pensando no

Windows 9x e cia, eles precisam gravar coisas no

registro em locais onde só os administradores poderiam,

por afetar a máquina toda. Muitos programas ainda hoje

fazem isso, uns porque herdaram versões projetadas para

o 98, outros porque os programadores não atualizaram, e

uma boa parte foi descontinuada mas continua sendo usada

– os chamados “aplicativos de legado”.

Isso impede

que o programa seja executado corretamente no Windows NT

com uma conta limitada, porque entre outras coisas, o

programa não pode:

Gravar

arquivos em pastas do sistema (em partições NTFS).

Muitos programas gravavam configurações nas suas

próprias pastas, ou na pasta do Windows (por exemplo,

num arquivo INI). Se o programa foi instalado na pasta

Arquivos de programas, ocorre o mesmo erro, pois só os

administradores podem gravar coisas nela. Isso é um

grande problema em muitos programas. Por outro lado,

alguns programas móveis precisam gravar suas

configurações na mesma pasta em que estão, o que se for

a Arquivos de programas, gera esse erro.

Gravar

configurações nas chaves do registro onde só os

administradores podem alterar: HKEY_LOCAL_MACHINE, para

configurações, ou na HKEY_CLASSES_ROOT, para associações

de arquivos. Essas opções afetam a todas as contas de

usuário, por isso não podem ser alteradas por usuários

limitados.

No tempo do

Windows 9x/Me, onde não existia controle de acesso às

pastas e ao registro, esses programas funcionavam com

qualquer conta. Na família NT, precisam ser executados

como administrador, ou é necessário fazer algumas

alterações nas permissões de pastas e chaves do registro

específicas – o que, convenhamos, não é nenhum pouco

prático nem agradável, além de variar de programa para

programa.

A Microsoft

certifica os programas para Windows, quando eles seguem

a configuração e as regras do sistema. Um programa

certificado deve guardar as configurações em locais que

o usuário possa escrever. Seja na pasta Dados de

Aplicativos, ou no registro, sob a chave

HKEY_CURRENT_USER. Sempre no perfil do usuário, nunca em

locais globais. No Linux isso sempre ocorreu, veja que

não é um problema “do” Windows ou dos usuários, e sim

dos programadores. No Linux, por exemplo, os programas

são instalados numa pasta onde só o administrador (root)

pode alterar coisas, como a /usr/bin, ou /usr/local/bin.

As configurações são salvas no perfil de cada usuário,

sem afetas os demais. No Windows isso praticamente

sempre esteve disponível, mas quase nunca foi usado na

época do Windows 9x.

Como o

pessoal usa muitos programas que não se adequam a isso,

acabam tendo que rodá-los como administrador. É aí que

mora o perigo: o programa funciona, mas usar o

computador com conta de administrador abre inúmeras

brechas: um vírus ou malware, se executado, poderá

ferrar a máquina toda, arquivos de todos os usuários, se

infiltrar no sistema e ser de difícil remoção.

O Vista e o

UAC

O Windows Vista veio com um Controle de Conta de Usuário

(User Account Control, UAC). Ele trabalha dessa forma:

Se o usuário

é um usuário limitado, todos os programas são executados

como usuário limitado. Se algum programa precisar gravar

arquivos em pastas globais do sistema ou configurações

globais no registro, será necessário executá-lo como

administrador. Isso pode ser feito clicando com o botão

direito num programa e então escolhendo “Executar como”.

No Windows NT4/2000 é necessário segurar SHIFT para que

apareça a opção “Executar como” no menu. Até então, no

Vista é basicamente a mesma coisa deste o Windows NT

4.0.

Se o usuário

é um administrador, até o Windows Server 2003, todos os

programas executados eram rodados como administrador,

tendo acesso completo/irrestrito ao sistema. Agora entra

uma diferença no Vista: mesmo logado como administrador,

os programas executados pelos administradores são

executados com privilégios limitados. Para executar um

programa realmente com direitos de administrador,

deve-se conscientemente aceitar isso, o que pode ser

feito de algumas formas diferentes (veremos logo mais).

Essa medida

de segurança torna, por si só, o Windows Vista muito

mais seguro do que qualquer versão anterior, pois a

maioria, grande maioria dos problemas de vírus e

spywares, são executados porque o usuário executa. Não é

culpa do sistema. Se você mandar um vírus abrir, ótimo,

ele será aberto. No Vista, será aberto com recursos de

usuário limitado, poderá causar alguns estragos, mas não

globais. Normalmente bastará entrar com outra conta e

tudo estará resolvido. Cabe aos usuários fazerem backup

dos seus arquivos, claro. E todo o bla bla bla de não

rodar programas suspeitos, que todo mundo está careca de

saber, e uma vez comentei num texto aqui, sobre “como

remover malwares na raça”:

http://www.guiadohardware.net/tutoriais/removendo-malware-raca/

No processo de logon, o “explorer.exe” do Vista é

executado com a conta de administrador (se o usuário for

um administrador), porém com direitos de usuário

limitado. Consequentemente, todos os processos iniciados

após isso, como os programas do menu Iniciar, cliques em

telas, em sites, etc, são rodados sem direitos

administrativos. Nenhum deles pode gravar ou alterar

nada em pastas do sistema, nem na chave

HKEY_LOCAL_MACHINE do registro, entre outras.

Alguns

programas que precisam ser executados como

administrador, contém um recurso chamado “elevação”.

Eles vêm preparados para o Windows NT, e quando rodados

por um usuário limitado até o Windows Server 2003, o

Windows exibia uma tela solicitando credenciais de

administrador (usuário e senha). Isso é muito usado em

instaladores de programas, e cabe aos programadores

aplicarem o devido recurso nos seus programas (o que

foge ao objetivo deste texto, que é para os usuários).

Até então, esses mesmos programas rodavam diretamente se

fossem executados por um administrador. No Vista, quando

os administradores rodam os programas que pedem

elevação, o Windows pára tudo e exibe uma confirmação,

perguntando se a pessoa tem certeza que quer executar o

programa. É a tradicional tela do UAC que enche o saco

de tanta gente:

Tela que

pede confirmação, para os administradores

Tela que

pede credenciais de administrador, para os usuários

Se o mesmo

for executado por um usuário limitado, aí vem a

solicitação de uma conta de administrador, o que é

basicamente como nas versões anteriores. Isso alerta os

administradores de que aquele programa precisa de

direitos de administrador. Ou o administrador executa,

ou cancela a execução.

Acontece que

programas que não pedem elevação na inicialização, serão

executados diretamente. Como falei, cabe aos

programadores isso. Como o Windows 9x/Me reinou por

muito tempo, boa parte dos programas até 2001/2002 não

se preocupava com isso. O ideal é que o programa possa

ser instalado apenas por um administrador, mas usado por

todos. Quando instalado por um usuário limitado, fica

disponível apenas para o usuário que o instalou (assim

como é no Linux), porém vários programadores não ligam

para isso deixando tudo dependente de uma conta de

administrador.

Então, os

programas que não pedem elevação são executados

diretamente, seja por um usuário restrito ou não. Como

falei, eles serão rodados com direitos limitados, mesmo

quando executados pelos administradores. Não conseguirão

gravar coisas em pastas do sistema, como um arquivo de

configuração sob a pasta do programa, dentro da Arquivos

de programas; um arquivo INI na pasta do Windows;

alterar uma chave global no registro; etc.

E como rodar

os programas efetivamente como administrador?

Tudo isso traz segurança, mas traz ao mesmo tempo,

incompatibilidade com alguns programas, que não

funcionam sem direitos de administrador. O ambiente de

programação Borland Delphi 7, por exemplo, na primeira

inicialização, precisa renomear um arquivo que fica na

pasta dele, dentro da Arquivos de programas. No Vista

ele não consegue, mesmo sendo rodado com uma conta de

administrador. O programa recebe uma mensagem do sistema

operacional de acesso negado, e faz o que quiser depois

(não mostra nada, ou mostra um erro para o usuário

dizendo que não conseguiu gravar um arquivo, no exemplo

do Delphi 7). Outro exemplo são as versões antigas do

Winamp (acontece ainda com alguns reprodutores de mídia

de programadores independentes). Ele salvava a playlist

e as configurações na pasta dele. No Vista, não

conseguirá.

A saída para

esses casos é executar o programa com direitos

administrativos. Isso pode ser feito clicando com o

botão direito no ícone do programa e escolhendo

“Executar como administrador” (não repare as imagens de

tela, estou com o Vista em espanhol/inglês):

Se for um

programa que você precisa rodar sempre, pode ser chato.

Calma, nas propriedades do arquivo (“botão direito no

ícone > Propriedades”), escolha a aba “Compatibilidade”.

Marque a opção “Executar como administrador”:

Isso

continuará exibindo o alerta de segurança ao tentar

rodar o programa, mas pelo menos ele funcionará. Caso

haja outras contas de usuário no computador, você pode

clicar no botão “Mostrar a configuração para todos os

usuários”, para permitir que eles rodem esses programas

com direitos administrativos.

Cuidado:

dependendo de como um programa chamar outro, o programa

chamado herda os direitos atribuídos ao processo pai. Um

programa rodado como administrador, poderá abrir outros

programas, que também receberão direitos de

administrador.

Alguns instaladores de programas não vêm preparados com

a solicitação de elevação. Nesse caso, ao tentar

executá-los, você não veria nenhum aviso, eles rodariam

– mas não teriam acesso às pastas do sistema com suporte

a escrita, nem à configuração global do registro. Como

resultado, a instalação não se efetivaria, ou o programa

não funcionaria. Basta executá-los novamente mas desta

vez como administrador, clicando com o direito no ícone

e escolhendo “Executar como administrador”.

Desativando

o UAC

Apesar que eu, particularmente, também acho incômodo ter

que confirmar toda vez que se quer rodar um programa com

direitos administrativos, valeria a pena experimentar

deixar ativado esse recurso, que fará parte também do

Windows Server 2008. Muita gente critica indevidamente o

Windows (não é que estou defendendo também), mas há de

se concordar que o UAC é muito bom e barra o usuário de

fazer várias besteiras, muitas vezes sem saber. O Linux

também age assim. Se você quer rodar um programa como

root (a conta de “Administrador” do Linux), sabe que não

é só executar diretamente, deve usar o “Executar como” e

fornecer credenciais de administrador, ou usar o comando

su ou sudo que torna o usuário administrador, quando no

prompt de comando (terminal ou console, como queira).

Muitas distribuições nem deixam o usuário se logar como

administrador no ambiente gráfico, tendo que alterar as

configurações os que realmente querem. No caso do Vista,

mais pessoas podem ser administradores, a segurança será

maior, mas ainda depende, claro, da consciência do

usuário.

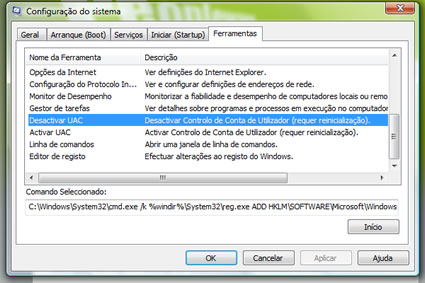

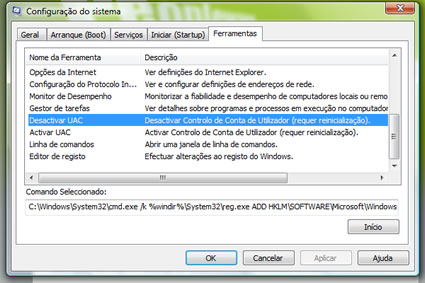

Bom, se você

quiser desativar o UAC, pode fazê-lo de 3 formas. Uma

global, válida para todos os usuários, feita via

interface, pelo MSConfig. Clique em “Iniciar > Executar”

e digite msconfig. Na aba “Ferramentas”, escolha

“Desativar UAC” e clique em “Iniciar”. O comando que é

executado na verdade é este:

C:\Windows\System32\cmd.exe /k %windir%\System32\reg.exe

ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

/v EnableLUA /t REG_DWORD /d 0 /f

(trocando C:

pela unidade do Windows, claro)

Ele

basicamente altera uma chave do registro. Depois de

desativar, será necessário reiniciar o computador para

que a alteração tenha efeito. Para ativar novamente,

volte aí e faça a mesma coisa, escolhendo apenas o item

“Ativar UAC”.

Nota: no

Windows Vista, o item “Executar” não aparece no menu

Iniciar por padrão. Para exibi-lo, clique com o direito

no menu Iniciar e a seguir em “Propriedades”, e ative o

item “Executar” na aba “Menu Iniciar”. Você também pode

usar o atalho de teclado da tecla de logotipo do Windows

junto com a letra R, para abrir o Executar,

independentemente de ele estar sendo exibido no menu ou

não.

Outra forma é fazer a edição manual diretamente no

registro, fazendo aquilo que o comando incluso no

MSConfig faria. Abra o editor do registro (regedit), vá

até a chave:

HKEY_LOCAL_MACHINE > SOFTWARE > Microsoft > Windows >

CurrentVersion > Policies > System

... e edite

o valor dword “EnableLUA”, deixando-o com o valor 0 para

desativá-lo, ou 1 para ativá-lo. Da mesma forma, é

necessário reiniciar o computador para que entre em

vigor a nova configuração.

Outra forma

é usando as políticas de grupo de segurança. Essas podem

ser usadas para ativar ou desativar o UAC para os

administradores, mas mantendo ativada para os usuários

limitados (o que também não seria recomendável, mas caso

queira...).

No

“Executar”, digite secpol.msc. Em “Políticas locais”,

clique em “Opções de segurança”. Role a tela e localize

o item “Controle de Conta de Usuário: Executar todos os

administradores no Modo de Aprovação de Administrador”.

Dê um duplo clique, e escolha a opção “Desativado”.

Confirme, feche a janela e reinicie o computador (ou

faça logoff, agora). Nessas políticas locais de

segurança há várias outras configurações relativas a

esse tema, vale a pena dar uma olhada.

Nota: no

Windows em português poderá estar um pouco diferente,

pois como falei estou usando ele em espanhol :p

É isso, mais segurança no Vista, no controle do usuário,

pois o usuário é o principal responsável por baixar e

executar os programas.

57

Um dos

pontos mais controversos do Windows Vista é o Controle

de Conta de Usuário (UAC), que pede autorização para

quaisquer ações consideradas potencialmente perigosas.

O problema é

que, por preguiça, os usuários clicam em OK para dar

continuidade e fazerem logo o seu trabalho. O Smart UAC

Replacement é um software que ajuda muito o internauta,

sem abrir mão da segurança imposta pelo UAC. Ele detecta

automaticamente milhares de softwares maliciosos e

perigosos, complementando o trabalho dos antivírus.

Vamos conhecê-lo neste tutorial:

01. Esta é a

janela inicial do Smart UAC Replacement. Quando você

confirma a execução do programa (OK), o UAC original do

Windows Vista é desativado, e você precisa reiniciar o

sistema para que o utilitário entre em ação.

02. A partir

de agora, quando um programa fizer algo ainda não

autorizado, esta janela do Smart UAC aparecerá. Basta

Continuar a ação (Continue) ou proibi-la (Cancel). Se

você quiser sempre permitir a ação, marque a opção

Always allow every action of this program. Caso

contrário, marque Always deny every action of this

program.

03. Mas se

algo malicioso for detectado, o Smart UAC trava a

execução imediatamente, dando as opções de encerrar o

processo (Kill program) ou ignorar o alerta (Do nothing).

Para não ser mais ‘incomodado’ por este mesmo alerta,

marque a opção Never warn about this program again.

04. As

configurações do Smart UAC Replacement podem ser

facilmente encontradas a partir do ícone do programa, na

bandeja do sistema.

05a. Status:

Aqui, você pode ligar/desligar a proteção do Smart UAC (Smart

User Account Protection) e a detecção de malwares (Automatic

Anti Malware Scanning).

05b. Online

Updates: Você pode atualizar a lista de malwares

verificados pelo Smart UAC manualmente (Update Now...)

ou definir um prazo para a atualização automática (Warn

about the necessity of database...).

05c. Allow

List: Se você quiser manualmente cadastrar algum

programa que sempre terá sua execução permitida, use

esta guia.

05d. Deny

List: O mesmo vale para esta guia, para você cadastrar

programas que sempre serão proibidos.

Faça o

download deste tutorial (PDF)

Faça o

download deste tutorial (XPS)

Artigos

Relacionados:

vLite v1.2 (12/09/2008 16:57)

O vLite é um programa gratuito que permite que os

usuários selecionem quais componentes, hotfixes e

drivers do Vista serão instalados.

Deixe seu

dia mais fácil e mais produtivo com o Windows

(12/09/2008 14:34)

a Microsoft disponibilizou uma nova página em seu site

para mostrar as vantagens do Vista no dia-a-dia.

'Reconstrua'

os ícones do Windows Vista! (11/09/2008 23:42)

Se algum ícone exibido no Windows Vista não está

correto, esta dica é a solução!

Teste o

Windows Vista SP1 sem instalá-lo em seu PC (11/09/2008

12:31)

Veja como testar gratuitamente o Windows Vista SP1 sem

precisar instalá-lo em seu computador.

iTunes 8

causa problemas no Windows Vista (11/09/2008 11:59)

Diversos usuários do Windows Vista que instalaram o novo

iTunes 8 estão tento problemas em seus sistemas.

Smart UAC

(08/09/2008 10:16)

O Smart UAC apresenta métodos eficazes e atualizados

para a prestação de segurança tanto para o Vista como

para as versões anteriores do Windows.

Crie um

atalho no Vista sem o UAC (21/07/2008 21:51)

Recursos do próprio sistema permitem criar atalhos

administrativos sem problemas com o controle de conta de

usuário!

Verificar se

há spyware e outros softwares potencialmente indesejados

Aplica-se a todas as edições do Windows Vista.

Que edição do Windows Vista estou usando?

No Windows

Defender, você pode optar por executar uma verificação

rápida do computador ou uma verificação completa do

sistema. Se você suspeitar que um spyware infectou uma

determinada área do computador, poderá personalizar uma

verificação selecionando somente as unidades e pastas

que deseja conferir.

Uma

verificação rápida verifica os locais mais prováveis no

disco rígido do computador de o spyware infectar. Uma

verificação completa irá verificar todos os arquivos no

disco rígido e todos os programas em execução, mas pode

deixar o computador lento até ser concluída. É

recomendável agendar uma verificação rápida diária. A

qualquer momento, se você suspeitar que o computador foi

infectado por spyware, execute uma verificação completa.

Especificar

os jogos que as crianças podem jogar

Aplica-se a: Starter, Home Basic, Home Premium, Ultimate.

Que edição do Windows Vista estou usando?

Se o

computador estiver conectado a um domínio, o Controle

dos Pais não estará disponível.

Você pode

usar o Controle dos Pais para controlar os jogos que

seus filhos têm permissão para jogar no computador. Você

pode bloquear:

• Todos os

jogos.

• Jogos

específicos da sua escolha.

• Jogos

específicos baseados na classificação etária.

• Jogos

específicos baseados na classificação de conteúdo.

Esses quatro

métodos podem ser usados em combinação.

ObservaçãoO

Controle dos Pais pode ser definido para bloquear a

maioria dos jogos. Entretanto, se o computador não

reconhecer um jogo, ele não será bloqueado pelo Controle

dos Pais. Se você descobrir um jogo desbloqueado, poderá

adicionar o jogo à lista de programas bloqueados

manualmente. Para obter mais informações, consulte

Impedir que crianças usem programas específicos. |